Alicja i Bob

Alicja i Bob – aliasy dla archetypów w takich dziedzinach jak kryptologia i fizyka. Nazwy te są używane dla wygody, gdyż wyjaśnienia typu „Osoba A chce wysłać wiadomość do osoby B” mogą być zbyt trudne do śledzenia w złożonych systemach zawierających wiele poziomów. Kolejne imiona rozpoczynają się w porządku alfabetycznym, pomagając w wyjaśnianiu czysto technicznych tematów.

W kryptologii i bezpieczeństwie sieci stosuje się wiele nazw dla uczestników dyskusji i prezentacji na temat różnych protokołów. Nazwy te są typowe, sugerujące, czasem zabawne i efektywnie służą jako zmienne metasyntaktyczne. W typowych implementacjach tych protokołów jest przyjęte, że czynności przypisane do postaci typu Alicja i Bob nie byłyby bezpośrednio wykonywane przez osoby fizyczne, ale raczej zawierzone zautomatyzowanym jednostkom typu program komputerowy.

Lista postaci

edytujLista pochodzi w większości z książki Kryptografia dla praktyków autorstwa Bruce’a Schneiera. Alicja i Bob są pierwowzorami w kryptologii; popularna jest również Ewa.

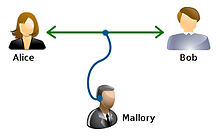

- Alicja i Bob. Alicja chce wysłać wiadomość do Boba. Te nazwy zostały po raz pierwszy użyte przez Rona Rivesta w jego artykule z 1978 roku Communications of the ACM, prezentującym kryptosystem RSA, i w A Method for Obtaining Digital Signatures and Public-Key Cryptosystems opublikowanym 4 kwietnia 1977. Rivest zaprzecza, żeby te nazwy miały jakikolwiek związek z filmem Bob & Carol & Ted & Alice, jak czasami się sugeruje.

- Carol lub Charlie, jako trzeci uczestnik konwersacji.

- Dave, czwarty uczestnik.

- Ewa, podsłuchiwacz (ang. Eavesdropper), jest z reguły pasywnym napastnikiem. Może nasłuchiwać transmisji między Alicją i Bobem, ale nie może ich modyfikować. W kryptologii kwantowej Ewa może również oznaczać środowisko.

- Izaak, czyli dostawca internetu.

- Iwan, wystawca dokumentu (ang. issuer).

- Justin, wymiar sprawiedliwości (ang. justice system).

- Mallory, szkodliwy uczestnik (ang. malicious attacker); w przeciwieństwie do Ewy, Mallory może modyfikować transmisję, zamieniać, powtarzać stare przekazy itd. Znacznie trudniej jest zabezpieczyć system przed Mallorym niż przed Ewą. Zamiennie używane jest również Marvin i Mallet.

- Matilda, kupiec (ang. merchant) (np. w finansach lub e-commerce).

- Oscar, przeciwnik, często używany zamiennie z Mallorym.

- Pat lub Peggy, Victor, weryfikują czy dane zdarzenie miało faktycznie miejsce.

- Plod, stróż prawa.

- Trent, zaufany sędzia, którego dokładna rola zmienia się zależnie od rodzaju dyskusji.

- Trudy, włamywacz, kolejna inkarnacja Mallory’ego.

- Walter, strażnik, czasem używany w niektórych bezpiecznych systemach.

- Zoe, zazwyczaj ostatnia postać we wszystkich protokołach kryptograficznych.

Bibliografia

edytuj- C.H. Lindsey, Regulation of Investigatory Powers Bill: Some Scenarios, 2000, [1].

Linki zewnętrzne

edytuj- A Method for Obtaining Digital Signatures and Public-Key Cryptosystems

- Historia Alicji i Boba

- Alice and Bob jokes. rogers.phy.bris.ac.uk. [zarchiwizowane z tego adresu (2006-06-19)]. (głównie związane z kryptologią kwantową)

- Alice and Bob: IT’s inseparable couple. networkworld.com. [zarchiwizowane z tego adresu (2008-03-19)].

- A short history of Bobs (story and slideshow) in the computing industry, from Alice & Bob to Microsoft Bob and Father of Ethernet Bob Metcalfe. networkworld.com. [zarchiwizowane z tego adresu (2007-03-03)].

- XKCD comic featuring Alice and Bob